ネットワークエンジニアブロガーのとーるだ。

突然だが、あなたはWannaCryという作品をご存知だろうか。

一夜にして全世界を震撼させ、その名に恥じず涙させた作品だ。もちろん俺も泣いた。

これは決して感動の涙ではない。ホラーだ。テリブルと呼ぶべきかもしれない。

今回はこのWannaCryがどんな作品かをご紹介するとともに、その恐怖から開放され、再び平穏な日々を送るための術をお伝えしよう。

- WannaCryとは

- WannaCryの強すぎる感染力

- WannaCryは感染しなくても泣ける

- WannaCryは幅広い世代に影響を与える

- WannaCryでマジ泣きしないために

- Windows Server2003は救えない

- ネットワークエンジニアは運用設計を見直そう

- まとめ

WannaCryとは

説明しよう。WannaCryとは2017年3月12日(金)に発見されてからわずか48時間に100カ国以上の組織に感染した広域ランサムウェアである。

そして、ランサムウェアとは身代金を要求するウイルスのことだ。こいつは300ドルの身代金をビットコインで要求してきやがる。

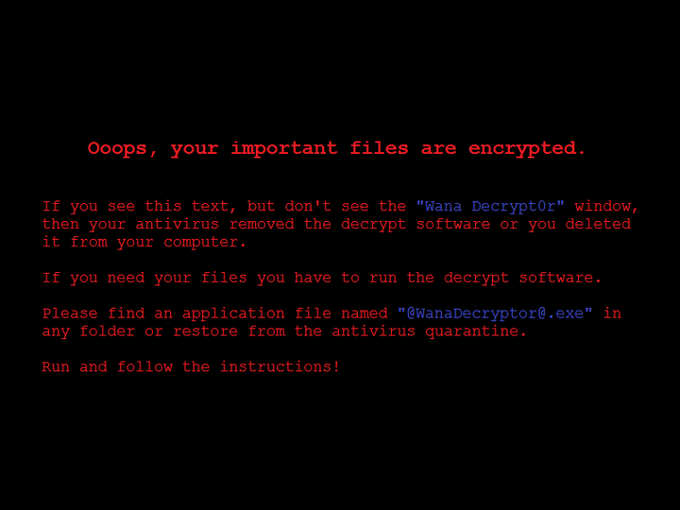

そして、感染したパソコンの壁紙はこうなってしまう。

Ooops…

いや、Ooops、じゃねーよ。なめてんのか。いやなめてるだろ。

そんな感じで「あなたの大事なファイルは暗号化されました(プギャー)」ってなるらしい。

ちなみにWannaCryは正確には「WannaCry」/「WanaCrypt0r 2.0」 と言うらしいが、俺にしてみればそんなことはどうでもいい。

WannaCryの強すぎる感染力

WannaCryの凄いところは何と言ってもそのインパクトだろう。

どこぞのゾンビ映画よろしく、1台感染したら終わりだからだ。

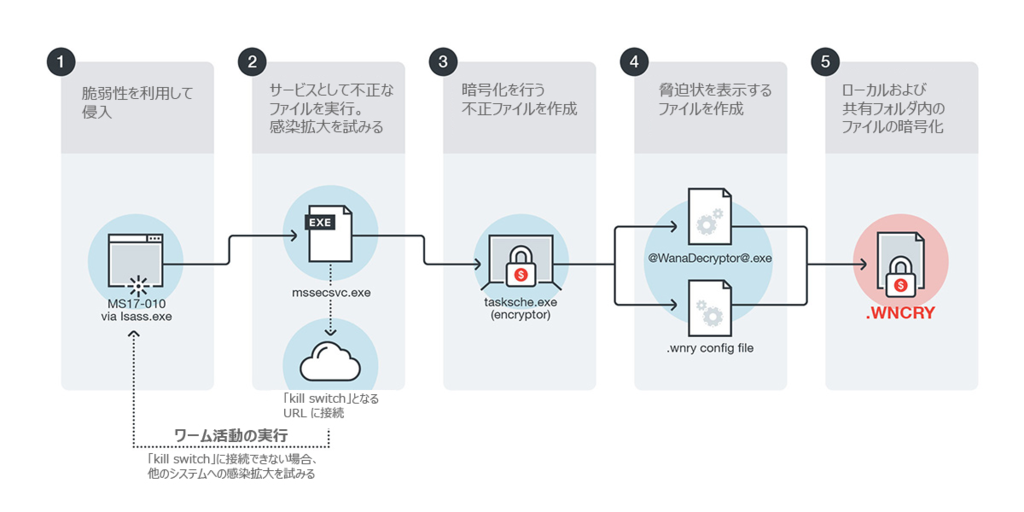

理屈を説明するとこういうことだ。

まず組織のネットワークに1度入り込むと、感染したパソコンはSMB1.0をしゃべり始める。

SMBとはWindowsファイル共有のことだ。ちょっとした規模でも、組織に属する人ならファイルサーバを使ったことがあるだろう。あの仕組みだ。

WannaCryはその弱点をついて仲間たちに次々と感染する。パンデミックだ。

そしてクラッシュ。完全にOoopsする。

WannaCryは感染しなくても泣ける

もしWannaCryが拡散しなければ、世界はここまで大騒ぎしていないだろう。

しかしヤツは、1度入りこむと全滅するがゆえに、ネットワークエンジニアはそのことしか考えられなくなる。

事態は緊急を要する。感染する前に一刻も早く手を打ち、憂き目を見ないようにしなければならない。

何せ、どの1台が感染してもダメなのだ。

全マシン一斉に緊急対策を施さねばならない。

この予防措置だけでも十分泣けるのだ。感染しなくてもというのはそういうことだ。

WannaCryは幅広い世代に影響を与える

この2016年においても、WannaCryは2000年生まれの世代に影響を与える。

今時そんなやつ居るのかよって思うが、ヤツは抜かりない。組織のズボラな一面につけ込んでくる。

おかげで、かつてみんながお世話になった、有名なこの方も久々に世に出てきた。

このロゴを見るだけで、あの懐かしい起動音がどこからか聞こえてきそうではないか!

WannaCryはXPさえも餌食にする。というかWindowsファイル共有の仕組みを使うからついでレベルで狙われたんだろうな。かわいそうに……

WannaCryでマジ泣きしないために

WannaCryの恐怖から開放され、泣かされないようにするためにはどうすればいいかをお伝えしよう。

不審なサイトへのアクセス、メールの開封はしない

これは今回に限った話ではない。普段から気を付けなければいけないのだ。

今まで大丈夫だったからこれからも大丈夫だという思考は最も危険である。

修正プログラムの適用

この対策をしなければならないのはWindowsだけだ。Macは基本的には大丈夫だ!

そしてWIndowsもOSのバージョンによって対策が少し異なる。

まず、「Windows 10」。これは自動更新をしていれば大丈夫。

次、「WIndows Vista」「Windows 7」「WIndows 8.1」。これらは3月のWindows Updateをしていれば大丈夫。

ちょっと手間なのが「WIndows XP」「Windows 8」。これらはMicrosoftの愛が感じられない。主動で修正プログラムを適用しなければならないからだ。

具体的には「KB5012598」を適用する。これは以下のリンクからカタログを見に行って、必要なものをダウンロードして欲しい。

ウイルス対策ソフトの定義ファイルを更新する

これた例えば、ウイルスバスターのパターンファイルを意味する。

これも各自セキュリティ対策ソフトを最新版に更新すればできるはずだ。

SMB1.0の通信を遮断する

ここからは少し玄人向けだ。

感染拡大はSMB1.0によるものだ。ということはこの通信をシャットアウトすれば感染を防げる。

これはMicrosoftのサポートを読むほうが早い。

あわせて読みたい

Windows と Windows Server で SMBv1、SMBv2、SMBv3 を有効または無効にする方法

あるいは、ファイアウォールでポート番号445を閉じるのも有効だ。SMB1.0は445番ポートを使って通信する。なので、SMB機能を無効にしなくてもファイアウォールで遮断することができる。

Windows Server2003は救えない

これで安心、と思いきやこれで全員が救われるわけではない。

Windows Server2003はSP2にしなければこの修正プログラムは適用できない。もしかしたらこれは彼だけではないかもしれない。

知られていないだけで、泣き寝入りをしている子はたくさんいるのだ。無名ということは残酷なことなのだ。

ネットワークエンジニアは運用設計を見直そう

今回のような緊急を要する事態が発生した時、対策にモタモタするようでは非常に危険だ。

管理がずさんなために、「やらないといけないことははっきりしているができない」状態になってしまった組織はたくさんあるはずだ。

ネットワークインフラが24時間365日使えるというのは非常に利便性が高くて好ましいことだ。しかし、逆に言えばメンテナンスする隙が無いということだ。これが脆弱性の温床になる。

こんな大規模な危機は頻繁に訪れるわけではないが、テールリスクで泣きを見ないように改めて設計を見直すべきだろう。

常時起動のサーバは可用性の面も含めて、Active-Activeな冗長構成にしておくという手もある。

まとめ

WannaCryで泣いたのはネットワークエンジニアが多いという。いや、俺が勝手に言ってるだけだけれども。

世の中のインターネットを支える彼らにも日頃の感謝をしてあげようではないか。

そして我々ネットワークエンジニアは、自分で自分の首を締めるような構成を作らないようにしような。